|

| Root-Zugriff möglich: Kritische Coolify-Lücken gefährden 14.000 deutsche Server |

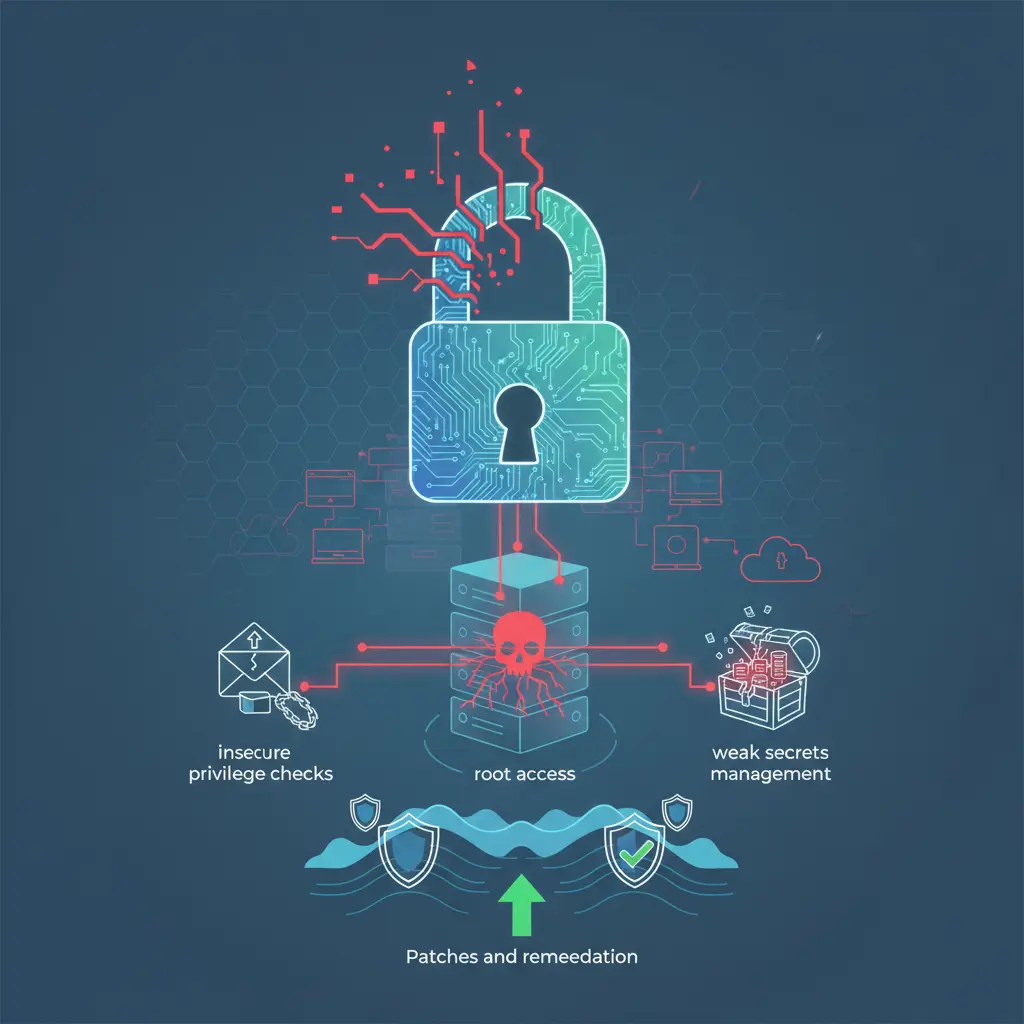

Eine neue Gefahr für Self-Hosting-Plattformen macht derzeit Schlagzeilen: Drei Sicherheitslücken in Coolify ermöglichen Angreifern das Ausführen von Befehlen mit Root-Rechten. Die Schwachstellen betreffen zentrale Komponenten der Plattform und könnten Betreibern erhebliche Sicherheitsrisiken bescheren. Schätzungen zufolge sind rund 14.000 deutsche Serverinstanzen potenziell betroffen – eine Zahl, die Unternehmen und Hosting-Provider aufmerksam betrachten.

Was ist Coolify und warum trifft es Deutschland?

Coolify ist eine Self-Hosting-Lösung, die Administratoren die Verwaltung von Containern, Datenbanken und Deployments erleichtert. Als Open-Source-Option wird sie von vielen Unternehmen genutzt, die eigene Infrastruktur betreiben oder in deutschen Rechenzentren hosten. Die drei identifizierten Schwachstellen betreffen Kernbereiche der Authentifizierung, Berechtigungslogik und der Ausführung von Verwaltungsaufgaben. In einem Worst-Case-Szenario könnten Angreifer ohne gültige Anmeldeinformationen Code auf betroffenen Servern ausführen und so die volle Kontrolle übernehmen.

Auswirkungen und Risikobewertung

Die genannten Lücken ermöglichen eine Remote-Code-Ausführung mit Root-Rechten. Das bedeutet, dass nicht nur Instanzen kompromittiert werden könnten, sondern auch sensibler Zugriff auf Container-Images, Konfigurationsdateien und Backend-Dienste möglich wäre. In Deutschland betreiben zahlreiche kleine und mittlere Unternehmen Coolify-Setups in eigenen Rechenzentren oder gemieteten Clouds. Die volle Ausnutzung der Schwachstellen hängt von individuellen Konfigurationen, Netzwerkzugängen und dem Vorhandensein aktueller Patches ab. Dennoch erhöht die Nähe zu kritischen Infrastrukturen die Dringlichkeit der Reaktion.

Handlungsempfehlungen für Betreiber

- Sofortiges Update auf die neueste Patch-Version durchführen, die von den Entwicklern freigegeben wurde.

- Überprüfung aller Instanzen auf Anzeichen von unautorisiertem Zugriff, ungewöhnlichen Logs oder veränderten Dateien.

- Rotation von API-Schlüsseln, Tokens und anderen sensiblen Secrets; ggf. Zurücksetzen von Zugangsdaten.

- Netzwerksegmentierung prüfen und exponierte Verwaltungsoberflächen nur über gesicherte Verbindungen zugänglich machen.

- Backups prüfen und Wiederherstellungspläne testen, um im Schadensfall rasch reagieren zu können.

Darüber hinaus empfehlen Sicherheitsexperten, regelmäßig Schwachstellen-Scans durchzuführen und auf dem Laufenden zu bleiben, was Updates und Patches des Anbieters betrifft. Die Hersteller von Coolify haben zeitnah Sicherheitsupdates bereitgestellt, und Betreiber sollten sicherstellen, dass betroffene Systeme zeitnah gepatcht werden.

Zusammengefasst: Die aktuelle Coolify-Sicherheitslage erfordert schnelles Handeln, klare Kommunikationswege im Team und eine robuste Sicherheitsroutine. Nur durch zeitnahe Updates und konsequente Überwachung lassen sich potenzielle Schäden minimieren und das Vertrauen in die eigene Infrastruktur sichern.